Εταιρείες τηλεπικοινωνιών σε περισσότερες από 12 χώρες φαίνεται ότι έχουν παραβιάσει χάκερ της ομάδας Earth Estries που συνδέεται με την Κίνα, σύμφωνα με την Trend Micro, η οποία περιέγραψε την ομάδα hacking ως επιθετική προηγμένη μόνιμη απειλή (APT).

Η Earth Estries έχει παρατηρηθεί ότι χρησιμοποιεί μια προηγουμένως μη τεκμηριωμένη κερκόπορτα με την ονομασία GHOSTSPIDER στο πλαίσιο των επιθέσεών του με στόχο εταιρείες τηλεπικοινωνιών της Νοτιοανατολικής Ασίας, αναφέρει η Trend Micro. Δήλωσε επίσης ότι οι εισβολές περιλάμβαναν τη χρήση ενός άλλου cross-platform backdoor με την ονομασία MASOL RAT (γνωστός και ως Backdr-NQ) σε συστήματα Linux που ανήκουν σε κυβερνητικά δίκτυα της Νοτιοανατολικής Ασίας.

Συνολικά, η Earth Estries εκτιμάται, όπως αναφέρει το thehackernews, ότι έχει παραβιάσει με επιτυχία περισσότερες από 20 οντότητες που καλύπτουν τους τομείς των τηλεπικοινωνιών, της τεχνολογίας, των συμβούλων, των χημικών και των μεταφορών, των κυβερνητικών υπηρεσιών και των μη κερδοσκοπικών οργανισμών (ΜΚΟ).

Τα θύματα έχουν εντοπιστεί σε περισσότερες από δώδεκα χώρες, όπως το Αφγανιστάν, η Βραζιλία, το Εσβατίνι, η Ινδία, η Ινδονησία, η Μαλαισία, το Πακιστάν, οι Φιλιππίνες, η Νότια Αφρική, η Ταϊβάν, η Ταϊλάνδη, οι ΗΠΑ και το Βιετνάμ.

Η Earth Estries μοιράζεται κοινά στοιχεία επικάλυψης με συμπλέγματα που παρακολουθούνται από άλλους προμηθευτές κυβερνοασφάλειας με τα ονόματα FamousSparrow, GhostEmperor, Salt Typhoon και UNC2286. Λέγεται ότι είναι ενεργή τουλάχιστον από το 2020, αξιοποιώντας ένα ευρύ φάσμα οικογενειών κακόβουλου λογισμικού για την παραβίαση τηλεπικοινωνιών και κυβερνητικών οντοτήτων στις ΗΠΑ, την περιοχή Ασίας-Ειρηνικού, τη Μέση Ανατολή και τη Νότια Αφρική.

Σύμφωνα με έκθεση της Washington Post την περασμένη εβδομάδα, η ομάδα χάκερ πιστεύεται ότι έχει διεισδύσει σε περισσότερες από δώδεκα εταιρείες τηλεπικοινωνιών μόνο στις ΗΠΑ. Μέχρι και 150 θύματα έχουν εντοπιστεί και ειδοποιηθεί από την αμερικανική κυβέρνηση.

Μερικά από τα αξιοσημείωτα εργαλεία στο χαρτοφυλάκιο κακόβουλου λογισμικού της περιλαμβάνουν το rootkit Demodex και το Deed RAT (γνωστός και ως SNAPPYBEE), έναν ύποπτο διάδοχο του ShadowPad, το οποίο έχει χρησιμοποιηθεί ευρέως από αρκετές κινεζικές ομάδες APT. Επίσης, τίθενται σε χρήση από τον απειλητικό παράγοντα backdoors και κλέφτες πληροφοριών όπως τα Crowdoor, SparrowDoor, HemiGate, TrillClient και Zingdoor.

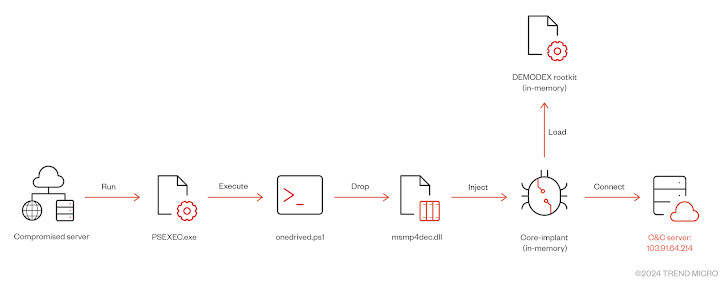

Η αρχική πρόσβαση στα δίκτυα-στόχους διευκολύνεται με την εκμετάλλευση των κενών ασφαλείας N-day στα Ivanti Connect Secure (CVE-2023-46805 και CVE-2024-21887), Fortinet FortiClient EMS (CVE-2023-48788), Sophos Firewall (CVE-2022-3236), Microsoft Exchange Server (CVE-2021-26855, CVE-2021-26857, CVE-2021-26858 και CVE-2021-27065, γνωστός και ως ProxyLogon).

Στη συνέχεια, οι επιθέσεις ανοίγουν το δρόμο για την ανάπτυξη προσαρμοσμένου κακόβουλου λογισμικού, όπως τα Deed RAT, Demodex και GHOSTSPIDER, για τη διεξαγωγή μακροχρόνιων δραστηριοτήτων κυβερνοκατασκοπείας.

«Η Earth Estries είναι μια καλά οργανωμένη ομάδα με σαφή καταμερισμό εργασίας», δήλωσαν οι ερευνητές ασφαλείας Leon M Chang, Theo Chen, Lenart Bermejo και Ted Lee. «Με βάση τις παρατηρήσεις από πολλαπλές εκστρατείες, εικάζουμε ότι οι επιθέσεις που στοχεύουν σε διαφορετικές περιοχές και βιομηχανίες εξαπολύονται από διαφορετικούς φορείς».

«Επιπλέον, την υποδομή, εντολών και ελέγχου, που χρησιμοποιείται από διάφορα backdoors φαίνεται να τη διαχειρίζονται διαφορετικές ομάδες υποδομών, αναδεικνύοντας περαιτέρω την πολυπλοκότητα των επιχειρήσεων της ομάδας».

Ένα εξελιγμένο και πολυλειτουργικό εμφύτευμα, το GHOSTSPIDER επικοινωνεί με την ελεγχόμενη από τους επιτιθέμενους υποδομή χρησιμοποιώντας ένα προσαρμοσμένο πρωτόκολλο που προστατεύεται από το Transport Layer Security (TLS) και αντλεί πρόσθετες λειτουργίες που μπορούν να συμπληρώσουν τη δραστηριότητά του ανάλογα με τις ανάγκες.

«Το Earth Estries πραγματοποιεί μυστικές επιθέσεις που ξεκινούν από συσκευές αιχμής και επεκτείνονται σε περιβάλλοντα cloud, καθιστώντας την ανίχνευση δύσκολη», δήλωσε η Trend Micro.

«Χρησιμοποιούν διάφορες μεθόδους για τη δημιουργία επιχειρησιακών δικτύων που αποκρύπτουν αποτελεσματικά τις δραστηριότητες κυβερνοκατασκοπείας τους, επιδεικνύοντας υψηλό επίπεδο πολυπλοκότητας στην προσέγγισή τους για τη διείσδυση και την παρακολούθηση ευαίσθητων στόχων».

Τα τελευταία χρόνια οι εταιρείες τηλεπικοινωνιών έχουν βρεθεί στο στόχαστρο αρκετών ομάδων απειλών που συνδέονται με την Κίνα, όπως οι Granite Typhoon και Liminal Panda.

Η εταιρεία κυβερνοασφάλειας CrowdStrike δήλωσε στο The Hacker News ότι οι επιθέσεις αναδεικνύουν μια σημαντική ωρίμανση του κυβερνοπρογράμματος της Κίνας, το οποίο έχει μετατοπιστεί από μεμονωμένες επιθέσεις σε μαζική συλλογή δεδομένων και μακροπρόθεσμη στόχευση των παρόχων υπηρεσιών διαχείρισης (MSP), των παρόχων υπηρεσιών διαδικτύου (ISP) και των παρόχων πλατφορμών.