Το τμήμα έρευνας της Check Point Software, Check Point Research (CPR), ανακοίνωσε ότι έχει εντοπίσει μια συνεχή επιχείρηση κατασκοπείας στον κυβερνοχώρο με στόχο την Αφγανική κυβέρνηση.

Η θεωρούμενη κινεζική ομάδα χάκερ, υποδύθηκε το γραφείο του Προέδρου του Αφγανιστάν για να διεισδύσει στο Συμβούλιο Εθνικής Ασφάλειας του Αφγανιστάν (Afghan National Security Council – NSC) και χρησιμοποίησε το Dropbox για να καλύψει τις δραστηριότητές της. Η CPR πιστεύει ότι αυτή είναι η τελευταία πράξη μιας μακροχρόνιας επιχείρησης που χρονολογείται από το 2014, κατά την οποία θύματα ήταν και τα Κιργιζιστάν και Ουζμπεκιστάν.

Η μεθοδολογία

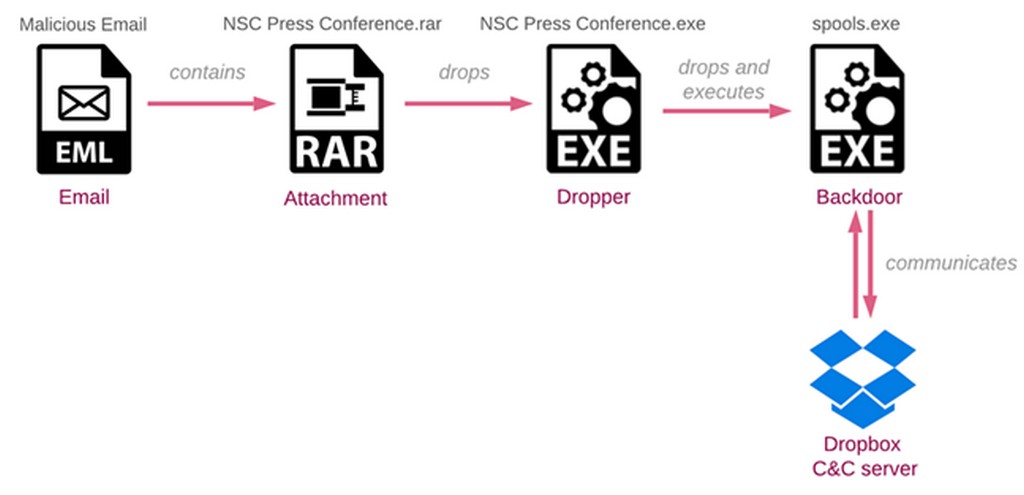

- Αποστολή email υποδυόμενος πρόσωπο υψηλού προφίλ. Οι χάκερ ενορχηστρώνουν μια εξαπάτηση από υπουργείο σε υπουργείο, όπου ένα email αποστέλλεται σε έναν στόχο υψηλού προφίλ από τις θυρίδες ενός άλλου θύματος υψηλού προφίλ.

- Κακόβουλο συνημμένο. Οι χάκερ προσθέτουν ένα αρχείο αρχειοθέτησης που περιέχει κακόβουλο λογισμικό, αλλά προσποιείται ότι είναι ένα νόμιμο συνημμένο. Σε αυτήν την περίπτωση, το email περιείχε ένα αρχείο RAR που προστατευόταν με κωδικό πρόσβασης με την ονομασία NSC Press conference.rar.

- Το πρώτο έγγραφο ανοίγει. Το εξαγόμενο αρχείο, NSC Press conference.exe, λειτουργεί ως σταγονόμετρο. Το περιεχόμενο του email που έχει σταλεί ως δέλεαρ υποδηλώνει ότι το συνημμένο αρχείο είναι το έγγραφο, επομένως, για να μειώσει όποιες υποψίες που θα είχε το θύμα, οι εισβολείς χρησιμοποιούν ένα απλό τέχνασμα: το πρώτο έγγραφο στην επιφάνεια εργασίας του θύματος είναι ανοιχτό για το χρήστη κατά την εκτέλεση του. Οπότε, είτε το σταγονόμετρο βρει ένα έγγραφο για άνοιγμα είτε όχι, θα προχωρήσει στο επόμενο στάδιο – θα ρίξει την πίσω πόρτα.

- Χρήση του Dropbox ως κέντρο εντολών και ελέγχου. Το backdoor επικοινωνεί με έναν προκαθορισμένο και μοναδικό φάκελο σε κάθε θύμα στο Dropbox. Αυτό χρησιμεύει ως η διεύθυνση όπου η πίσω πόρτα αντλεί περαιτέρω εντολές και αποθηκεύει τις πληροφορίες που κλέβει.

Οι δράστες

Η Check Point Research (CPR) έχει διαπιστώσει μια συνεχή επιχείρηση κατασκοπείας στον κυβερνοχώρο με στόχο την Αφγανική κυβέρνηση. Πίσω από αυτή θεωρείται ότι είναι η κινεζική ομάδα χάκερ γνωστή ως «IndigoZebra», η οποία χρησιμοποίησε το Dropbox για να διεισδύσει στο Αφγανικό Συμβούλιο Εθνικής Ασφάλειας (Afghan National Security Council – NSC). Περαιτέρω έρευνα από την CPR αποκάλυψε ότι αυτή είναι η πιο πρόσφατη πράξη σε μια μακροχρόνια δραστηριότητα που στοχεύσει από το 2014 και άλλες χώρες της Κεντρικής Ασίας, το Κιργιστάν και το Ουζμπεκιστάν,.

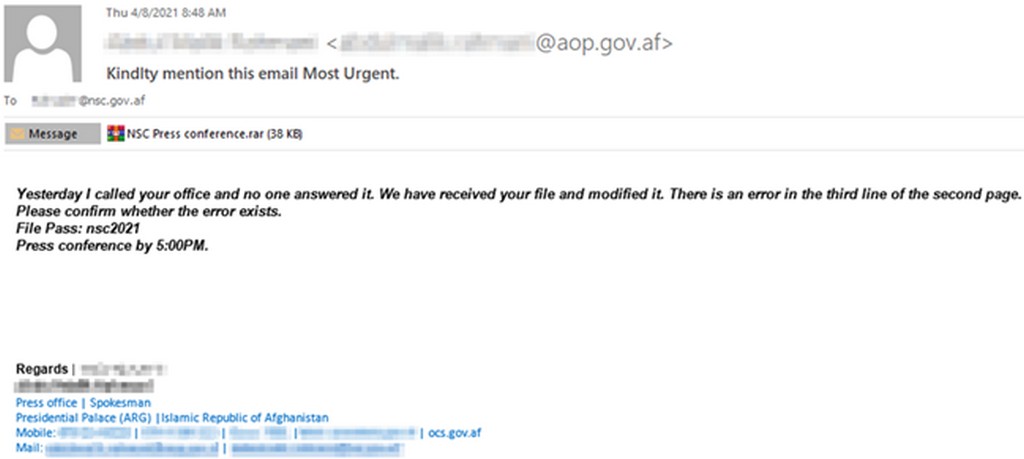

Η έρευνα της CPR ξεκίνησε τον Απρίλιο, όταν ένας αξιωματούχος στο Συμβούλιο Εθνικής Ασφάλειας του Αφγανιστάν έλαβε ένα email υποτίθεται από το Διοικητικό Γραφείο του Προέδρου του Αφγανιστάν. Το email καλούσε τον παραλήπτη να επανεξετάσει τις τροποποιήσεις στο έγγραφο που σχετιζόταν με μια επερχόμενη συνέντευξη τύπου από το NSC.

Ενέργειες κατασκοπείας στον κυβερνοχώρο που εντοπίστηκαν από το CPR

Σε αυτήν την επίθεση, μερικές από τις ενέργειες που εντόπισε η CPR περιελάμβαναν:

- Λήψη και εκτέλεση ενός εργαλείου σαρωτή που χρησιμοποιείται ευρέως από πολλούς APT χάκερ, συμπεριλαμβανομένης της παραγωγικής Κινεζικής ομάδας APT10.

- Εκτέλεση ενσωματωμένων εργαλείων δικτύωσης Windows

- Πρόσβαση στα αρχεία του θύματος και ειδικά σε έγγραφα που βρίσκονται στην επιφάνεια εργασίας

Στόχοι: Αφγανιστάν, Κιργιστάν και Ουζμπεκιστάν

Ενώ η CPR είδε αυτή την παραλλαγή του Dropbox να στοχεύει αξιωματούχους της κυβέρνησης του Αφγανιστάν, οι χάκερ επικεντρώνονται σε πολιτικές οντότητες σε δύο συγκεκριμένες χώρες της Κεντρικής Ασίας, το Κιργιζιστάν και το Ουζμπεκιστάν. Η CPR παρέχει συγκεκριμένους δείκτες της θυματολογίας στην τεχνική της έκθεση.